По данным Kaspersky ICS CERT, в первом полугодии 2023 года в России вредоносные объекты были заблокированы на 32% компьютеров АСУ. Руководитель Kaspersky ICS CERT Евгений Гончаров рассказал о «громких» уязвимостях в программном обеспечении для промышленных систем и о результатах новых исследований. Что грозит металлургической отрасли извне?

Руководитель Kaspersky ICS CERT Евгений Гончаров

15 лет занимается информационной безопасностью. В «Лаборатории Касперского», где работает с 2007 года, руководил разработкой нескольких продуктов и сервисов, возглавлял команду по защите инфраструктуры Олимпийских игр в Сочи 2014 года. С 2014 года занимается различными задачами защиты промышленных предприятий. С 2016 года руководит командой исследования угроз и реагирования на инциденты промышленных информационных систем Kaspersky Industrial Control Systems Cyber Emergency Response Team (Kaspersky ICS CERT).

— В 2023 году значительно выросло число кибератак на промышленные организации, расскажите об их основных типах. Насколько атаки усилились за последний год по сравнению с вашим предыдущим опытом?

— Всё зависит от того, что считать кибератакой. К сожалению, единого подхода и мнения на этот счёт нет. Вот, предположим, киберзлодеи непрерывно рассылают фишинговые письма частным лицам и сотрудникам организаций. Что считать атакой? Одну рассылку или последовательность одинаковых / схожих рассылок, использующих одинаковый или почти одинаковый (снова, где провести границу?) инструментарий, или письмо, принятое почтовым сервером организации (адресованное нескольким её сотрудникам), или письмо, открытое конечным получателем? И это ещё очень простой пример. Многие случаи гораздо сложнее.

Когда слышишь рассуждения о количестве кибератак, нужно очень внимательно учитывать контекст рассказа и понимать, кто говорит. Беда в том, что каждый считает то, что может посчитать, и так, как ему удобно. В основном, с целью в более выгодном свете представить себя — свою команду, свой продукт, свою организацию. Все оперируют разными цифрами, основываясь на своей выборке и своей специализации.

Про специализацию рассуждающего об атаках я сказал не просто так. Вы совершенно правы, задав одновременно вопрос про разновидности кибератак. Но я бы его переформулировал, перейдя сначала от атак к угрозам. Киберугроз множество, и разные эксперты специализируются на разных их типах. Одни считают DDoS (Distributed Denial of Services), нацеленные на интернет-порталы организаций, вторые — сообщения в телеграм-каналах злоумышленников, третьи — фишинговые письма, четвёртые — скомпрометированные веб-сайты, пятые — вредоносные сетевые пакеты, шестые и вовсе суммируют все эти разнотипные столбики, получая совершенно непотребные слоно-человеко-пароходы.

DDoS атака — это действия, направленные на нарушение работоспособности инфраструктуры компании и клиентских сервисов. Злоумышленники искусственно создают лавинообразный рост запросов к онлайн-ресурсу, чтобы увеличить на него нагрузку и вывести его из строя

Чтобы что-то измерить, это сначала надо определить. Обычно при классификации угроз их разделяют по нескольким признакам. Но для наших дальнейших рассуждений мы остановимся только на одном. Это нацеленность, то есть насколько избирательно атакующий подходит к выбору целей. По этому признаку угрозы разделяют на массовые (более правильно будет назвать их случайными / ненацеленными) и нацеленные / целевые. Подавляющее количество кибератак (как их ни считай) связано именно со случайными, ненацеленными угрозами. В этих случаях киберзлодеи используют стратегию «скомпрометируем всех, до кого сможем дотянуться, а потом будем разбираться, к чему получили доступ и что с ним делать». В таких случаях в качестве первоначального вектора атаки используются фишинговые рассылки, заражения сайтов различной степени популярности, распространение зловредов через социальные сети, через «поломанные» дистрибутивы платного ПО и генераторы лицензионных ключей, сканирование интернета на предмет пограничных устройств с неисправленными уязвимостями, для которых у злоумышленников есть эксплойты, и так далее.

Обычно при таком подходе выстраивается целый конвейер из различных злоумышленников, как бы «просеивающих» украденные на первом этапе данные последовательно через сита с разным размером ячейки.

Например, первые собирают первоначальные данные о случайных жертвах и продают их. Вторые в том же наборе данных ищут интересное для лёгкой монетизации — криптокошельки, данные аутентификации банковских клиентов и пр.

Третий эшелон — более профессиональные злоумышленники, готовые работать в долгую по каждой из жертв. Они могут действовать по следующему сценарию: ищут аккаунты удалённого доступа к системам организаций, получают доступ к этим системам, продвигаются далее по сети жертвы с целью её изучения и закрепления в ней. В этом случае наиболее распространены три варианта дальнейшего развития событий (некоторые особенно «везучие» могут столкнуться сразу с несколькими):

1. Изучение проектов и финансовых потоков организации, доступ к её финансовым системам для формирования платёжных поручений на реквизиты злоумышленника. Примерно того же самого можно добиться, получив доступ к почтовым аккаунтам сотрудников организации-жертвы, ведущих коммуникации с партнёрами по финансово-коммерческим вопросам. Злодеи пытаются незаметно встроиться в переписку, стараясь подменить реквизиты переводов на свои — атака по схеме BEC (Business Email Compromise).

Подавляющее количество кибератак (как их ни считай) связано именно со случайными, ненацеленными угрозами

2. Вымогательство (с кражей данных и / или шифрованием скомпрометированных систем).

3. Кибершпионаж.

Возможны и другие варианты (например, кибертерроризм), но они на порядки более редки. Во всех вариантах возможно также и распространение атаки на деловых и технологических партнёров, подрядчиков, поставщиков и клиентов жертвы, например, по описанной в одном из наших отчётов схеме.

Так вот, если считать атаками только реализацию нацеленных угроз, то для одних типов можно говорить о том, что мы наблюдаем рост, а для других, наоборот, падение, и всё — с необходимыми оговорками и пояснениями, если не хотим никого обмануть.

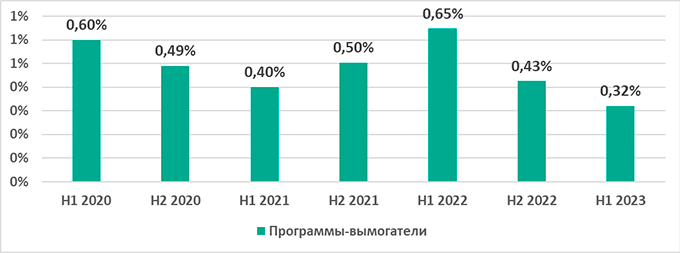

Так, например, если говорить об атаках вымогателей как, наверное, о главном кибербиче промышленных (и не только) организаций последних лет, то на основе анализа данных из публичных источников о подтверждённых самими жертвами инцидентах можно утверждать, что наблюдаем явный рост количества связанных с ними публично известных инцидентов по всему миру (правда, к счастью, не в России). Тут важно заметить, что от подсчёта количества атак мы перешли к количеству инцидентов. Посчитать настоящее количество атак в этом случае затруднительно. Не все попытки атак достигают цели. И лишь о небольшой доле успешных атак становится известно из официальных подтверждений.

Если же посмотреть на атаки как попытки заражения целевых систем вымогательским ПО, то, например, для сектора АСУ ТП как в целом по миру (рис. 1), так и отдельно по России (рис. 2), говорить ни о каком росте явно не приходится.

Рис. 1

По всей видимости, количество попыток атаковать промышленные организации падает, но их результативность растёт. С одной стороны, уровень защиты предприятий повышается (так, например, как видно из графиков по ссылкам выше, добраться до таких важных систем, как АСУ ТП, злодеям становится всё сложнее). С другой стороны, и злоумышленники зря времени не теряют и с большей эффективностью реализуют возможность пробраться внутрь промышленных предприятий, которая (по всей видимости, усилиями самих предприятий) становится всё более редкой.

Рис. 2

Если говорить об атаках с целью кибершпионажа, за которыми стоят, как правило, квалифицированные злоумышленники, деятельность которых в сообществе ИБ принято связывать с интересами различных государств, то о каком-то явном увеличении их активности говорить не приходится. Применительно к промышленным организациям по миру за полгода набирается порядка 15–20 публичных историй. Тут нужно понимать, что, как правило, каждая такая история описывает результаты долгого исследования вредоносной кампании, жертвами которой обычно бывает несколько организаций (редко — до десятков). То есть оценить количество инцидентов (атак на какую-то организацию) можно таким образом в несколько (2–5) сотен в год по миру.

Исследователи публикуют, как правило, наиболее значимые и интересные свои находки, и реальное количество пострадавших организаций, о которых совокупно известно исследователям (но не широкой публике), больше (по меньшей мере, порядка тысячи).

— Можно ли сказать, что атаки всё больше становятся идеологически мотивированными, и если раньше мошенникам нужна была материальная выручка, то теперь это больше похоже на диверсии?

— Такое утверждать, конечно же, неверно. Как минимум, если мы имеем в виду атаки на промышленные организации. Мы видим некоторое увеличение количества политически мотивированных попыток различных хактивистов атаковать промышленные организации в отдельных регионах мира — там, где, с одной стороны, развивается острый конфликт, и при этом они достаточно развиты технологически, чтобы промышленные организации имело смысл атаковать (например, в Азии, Восточной Европе и на Ближнем Востоке). Но эти редкие атаки теряются на общем фоне в тысячи громких целенаправленных атак в год — совокупно APT и вымогателей. К тому же они, как правило, беззубы и нерезультативны. Настоящие профессионалы за такую «работу», к всеобщему счастью, пока браться не спешат. А даже взявшись, не очень в этой «работе» усердствуют.

— Какими могут быть последствия этих атак для металлургических предприятий?

— Последствия пропуска любой угрозы, даже ненацеленной, могут оказаться весьма печальными для промышленного предприятия. Например, в одном из исследованных нами случаев (привёл пример ниже) промышленное предприятие останавливалось практически полностью в результате случайного заражения распространённым зловредом.

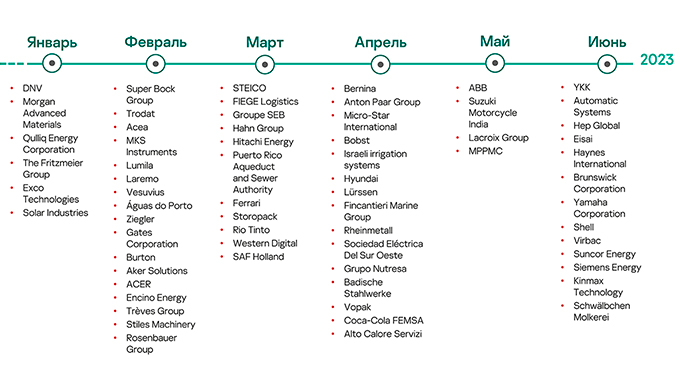

Если говорить про атаки целенаправленные, то по уровню ущерба и масштабам последствий на первом месте сейчас находятся атаки вымогателей. Так, минимум в 12 из 67 инцидентов, описанных в отчёте «Краткий обзор основных инцидентов промышленной кибербезопасности за первое полугодие 2023», атаки привели к частичной или полной остановке производства или поставки продукции промышленных предприятий в первой половине 2023 года (в двух случаях это были металлургические предприятия). В одном из случаев организация (MKS Instruments — американский производитель электроники) публично заявила об убытках в 200 млн долларов. В сентябре Британская логистическая компания KNP Logistics Group заявила о том, что из-за финансовых последствий кибератаки вынуждена продать входившую в конгломерат компанию Nelson Distribution Limited и уволить значительную часть своих сотрудников.

Организации, которые подверглись кибератакам в первом полугодии 2023 года

О том, какие меры, чтобы избежать последствий кибератак, должны принимать российские металлурги, читайте завтра, 17.11.2023.