В июле этого года российский бизнес столкнулся с несколькими кибератаками, из-за которых его работа в итоге была серьёзно нарушена. Уже третий день одна из главных новостей — хакерская атака на «Аэрофлот», а затем последующий транспортный коллапс в Шереметьево. В результате взлома у авиаперевозчика произошли сбои в работе информационных систем, было отменено более 50 рейсов.

Как такое могли допустить и кто следующий — самые частые вопросы.

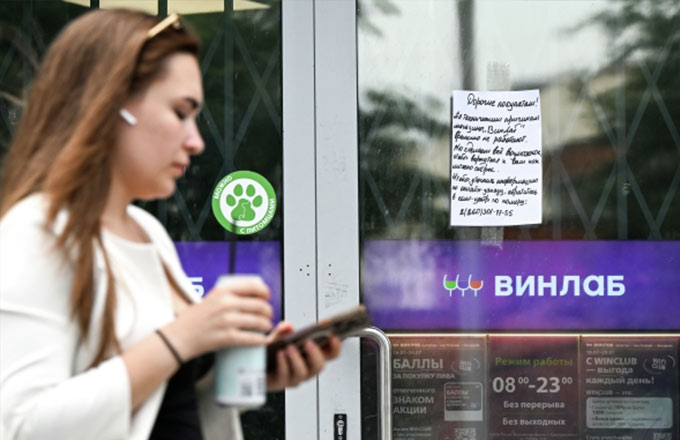

Ведь незадолго до этого хакеры «обесточили» крупную сеть по продаже алкоголя «Винлаб». Восстановление работы заняло около недели. Сеть сообщала о проникновении вируса-шифровальщика и полученном требовании о выкупе. А вчера о сбоях передавали сети аптек «Неофарм» и «Столички».

В случае с «Аэрофлотом» ответственность за инцидент на себя взяли хакерские группировки Silent Crow из Украины и белорусская «Киберпартизаны BY». Злоумышленники заявили, что операция готовилась в течение года и завершилась «уничтожением» около 7000 физических и виртуальных серверов, включая базы данных, CRM, Exchange, а также похищением 22 ТБ информации.

Как правило, преступники предлагают вернуть доступ за вознаграждение. Но здесь работали хактивисты — так называют группировки, которые руководствуются политическими соображениями, а точнее выполняют заказ третьих лиц или даже спецслужб других государств. И они никогда не возвращают ничего обратно.

Каждый день простоя сетевой ритейлер нёс многомиллионные убытки

В частности, по словам хакеров, им якобы удалось выгрузить полный массив баз данных истории перелётов, скомпрометировать критические корпоративные системы, а также получить контроль над персональными компьютерами сотрудников и высшего руководства «Аэрофлота». Преступники также пообещали опубликовать часть выкраденных данных. Генпрокуратура уже провела проверку в московском аэропорту «Шереметьево» и подтвердила факт хакерской атаки на системы «Аэрофлота». Возбуждено уголовное дело о неправомерном доступе к компьютерной информации (ч. 4 ст. 272 УК РФ). Во вторник ситуация стабилизировалась и аэропорт заработал в штатном режиме.

Если верить хакерам, то они буквально «жили» в самолётах «Аэрофлота» около года. Чего же они так долго ждали и почему авиакомпания уже на следующий день вошла в свой привычный график? Понятно, что не все пассажиры приехали с утра во вторник в аэропорты с распечатанными бумажными билетами? Ответ на этот вопрос, очевидно, зависит от степени «поражения». «Лукойл», например, после схожей атаки восстановился за несколько дней. СДЭКу после такого же (как утверждают некоторые СМИ) эпизода потребовались месяцы. Видимо, у «Аэрофлота» не так всё плохо, как можно было прочитать в манифесте хакеров, раз они восстали уже через сутки.

Кроме того, группировка может специально указать больший срок, чтобы максимально скомпрометировать бэкапы и их пришлось бы откатывать максимально далеко.

Пока ясно одно — в понедельник произошёл один из крупнейших взломов за всю историю гражданской авиации. В своём послании хакеры передали отдельный «привет» российским киберзащитникам, которые не смогли предотвратить инцидент. Явно, что оппоненты постарались выжать всё, в том числе и пошатнуть репутацию российских безопасников. И, судя по негативным комментариям и шуму в сети, им частично удалось это сделать.

Вот только не нужно забывать о том, что все существующие российские продукты и сервисы, пришедшие на смену ушедшим западным вендерам, за три года активного импортозамещения в ИТ уже успели показать себя с лучшей стороны. Например, только за первое полугодие этого года было отражено 600 млн атак на российские компании. Такую статистику приводит компания «Вебмониторэкс».

Сейчас ни одна страна не находится под таким цифровым прессом, как Россия. Хакеры, словно операторы «дронов», атакуют теперь всех.

Поэтому можно смело утверждать, что отечественные компании, которые работают с «Аэрофлотом», в СМИ пишут о Bi.Zone (Сбер), «РТК Солар» («Ростелеком»), Бастион («ИКС Холдинг») уже доказали свою состоятельность на рынке. К слову, их решениями не первый год успешно пользуются не только в России. А «РТК Солар» так вообще защищает многие госструктуры, которые атакуют ежедневно.

И тут вывод один: всем крупным публичным бизнесам, в том числе и металлургам, надо знать, что ни одно, даже самое дорогое решение, не способно защитить, если «косячит» сам заказчик. Поэтому в таких шумных кейсах, как с «Аэрофлотом», при разборе инцидента всегда важно учитывать, как все эти средства защиты обслуживались уже в самой компании.

Хакеров обычно представляют так

Есть ещё один нюанс: западное ПО, которым до сих пор пользуется российский бизнес, само по себе несёт огромные риски. Ну а в перечне того, чем пользовался «Аэрофлот», и что было перечислено хакерами — сплошные зарубежные продукты, код которых отрыт для «них». Как, например, западная оболочка Sabre — система бронирования перевозок. Это неудивительно: иностранный софт, особенно в сфере авиаперевозок, существует десятилетия и обкатан на тысячах заказчиков.

Ну и наконец, самое слабое звено в кибербезопасности — это сам человек. С помощью так называемой социальной инженерии ключики можно подобрать к каждому.

Поэтому возникают следующие вопросы: проводились ли тренинги для сотрудников в «Аэрофлоте» по кибербезопасности? Например, по отражению фишинговых атак. Ведь если нажать на ссылку в письме от незнакомца, можно открыть доступ ко всей инфраструктуре. Ещё вопрос: как часто в «Аэрофлоте» обновлялись пароли учётных записей и какой сложности они были? Очевидно, что об этом не расскажут никогда. Но пришло время ответить самим: что делается для кибербезопасности в вашей компании?

Кибератаки никогда не случаются вовремя — это всегда неожиданность; чтобы минимизировать шок-эффект, готовиться к их отражению стоит заранее. И начинать нужно, в первую очередь, с киберграмотности сотрудников.

В понедельник в Шереметьево был коллапс из-за хакерской атаки

Ну и конечно же, если удалось обнаружить какие-то аномалии в инфраструктуре или есть обоснованные предположения о компрометации, необходимо установить первопричину этих событий, чтобы не допустить их развития. В этом случае уже будет поздно обращаться к профессионалам из информационной безопасности.

Ведь следующей целью может быть любая компания, а металлургическая отрасль сейчас одна из самых атакуемых хакерами. Всем причастным хорошо бы наконец осознать, что пренебрегать вопросами кибербеза может быть очень дорого: это такое же поле боевых действий.

Алексей Васин, сотрудник ИБ-компании