По данным Kaspersky ICS CERT, в 2023 году продолжает расти количество официально подтверждённых киберинцидентов на промышленных предприятиях по всему миру. Подавляющее большинство инцидентов вызвано атаками вымогателей. В первой части беседы руководитель Kaspersky ICS CERT Евгений Гончаров рассказал об их природе возникновения, а сегодня речь пойдёт о мерах борьбы с кибератаками.

— Какие меры безопасности должны принимать металлургические предприятия? Что нужно делать, чтобы минимизировать риски инцидентов инфобеза?

— Шаги, которые нужно сделать организации, зависят от её текущего уровня зрелости и других объективных причин. Перечислю традиционно «общие» проблемные домены:

1. Покрытие инфраструктуры защитными решениями (многие элементы до сих пор остаются абсолютно незащищёнными).

2. Закрытие уязвимостей систем в технологическом сегменте или реализация компенсационных мер (в России пока мало кто вообще озаботился этой проблемой).

3. Закрытие реального (а не нарисованного на бумаге) периметра технологической сети — у промышленных предприятий бывает много источников внешних угроз за рамками офисной сети предприятия: подключения вендоров, подрядчиков, неучтённые модемы и телефоны на рабочих местах и пр.

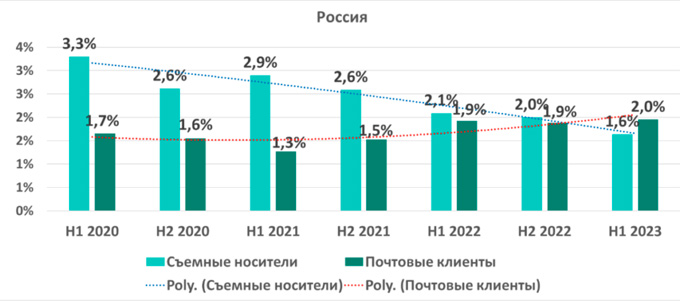

4. Защита от распространения зловредов на флэшках. Несмотря на то, что доля заражаемых через подключаемые носители компьютеров АСУ ТП в России традиционно невелика и снижается со временем (рис. 1), угроза остаётся очень серьёзной, ведь продвинутые злоумышленники через флэшки проникают в труднодоступные по-другому для них системы промышленных предприятий, включая и по-настоящему изолированные.

Рис. 1

5. Защита корпоративной почты. Фишинг — наиболее частый способ первоначального проникновения, используемый в атаках наиболее «продвинутых» категорий злоумышленников. Как видно из графика, в то время как доля компьютеров АСУ ТП, атакованных через флэшки, падает, доля компьютеров, на которых мы блокируем заражения через почту, растёт. Эти параметры вообще изменяются в противофазе для многих регионов и промышленных секторов: когда растёт один показатель, другой падает, и наоборот. По всей видимости, существует какое-то количество сценариев, в которых информация (а с ней и вредоносное ПО) передаётся на компьютеры АСУ ТП либо по почте (как более удобный вариант), либо на флэшках (когда почта становится недоступной из-за проблем связности объектов или когда её запрещают из соображений информационной безопасности). И с этой проблемой промышленным организациям справиться пока не получается.

6. Обучение вопросам кибергигиены всех без исключения сотрудников. Большинство серьёзных киберинцидентов на промышленных предприятиях, по нашей оценке, происходят, в том числе, по причине недостаточной грамотности рядовых сотрудников в этих вопросах.

7. Недостаточное внимание средствам защиты. Зачастую на промышленных предприятиях они небезопасно сконфигурированы, недонастроены или вовсе находятся в нерабочем состоянии. Часто в консоли управления не заглядывают месяцами. Всё это становится причиной лёгкого успеха квалифицированных злоумышленников.

8. Тотальная нехватка специалистов, особенно высококвалифицированных, в ИБ-командах промышленных предприятий становится одной из первопричин вышеописанных проблем.

9. Сложная система принятия решений в области кибербезопасности промышленных предприятий из-за сложного и неэффективного разделения ответственности. Примеры организаций, в которых существует вертикаль принятия решений (а не разветвлённые деревья согласований), мне известны, но их пока ещё очень мало.

10. Помимо объективных причин (нехватки специалистов на рынке и технической сложности реализации защитных мер) также есть проблемы с текущей оценкой важности проблемы владельцами и топ-менеджерами предприятий и, соответственно, объёмом уделяемого проблеме внимания и выделяемых на её решение ресурсов. Мне известны случаи, когда владелец промышленных предприятий оценивает необходимость защищаться как жизненно важную, находит правильных людей, наделяет их необходимыми полномочиями и обеспечивает финансирование. В этих случаях все из описанных проблем планомерно решаются.

— Насколько вообще сейчас остро стоит проблема дефицита кадров в кибербезопасности?

— Проблема стоит действительно остро. Понятно, что настоящих экспертов на всех не хватит. За хороших специалистов — высокая конкуренция.

Российские компании столкнулись с дефицитом специалистов по кибербезопасности, почти треть фирм собирается нанимать подобные кадры, следует из опроса «Зарплаты.ру» и школы ИТ-профессий Skillfactory

У данной проблемы есть два пути решения. Первый — создавать для ИБ-специалистов конкурентоспособные предложения (об этом ниже). Второй — покупать экспертизу в виде сервисов у ведущих вендоров ИБ. За счёт опыта и масштабирования они решают те же самые задачи более эффективно, чем локальные команды. Один эксперт в штате вендора приносит суммарно несоизмеримо большую пользу, чем тот же эксперт в ИБ-команде предприятия. Таким образом, предприятия-клиенты покупают экспертизу эксперта как бы «вскладчину». И, соответственно, каждому конкретному предприятию его экспертиза будет стоить дешевле. «Лаборатория Касперского» также предоставляет подобные сервисы, и мы видим, в частности, большой интерес к сервисам помощи в расследовании инцидентов типа Kaspersky Incident Response и рост количества прямых обращений за помощью к нашей команде при угрозе распространения инцидента на технологические системы организации.

— Я правильно понимаю, что уровень подготовки ИБ‑специалистов в промышленности в РФ ниже, чем в других областях?

— В промышленности таких специалистов в целом сильно меньше (относительно объективной потребности в них), чем в финансовых организациях или у крупных поставщиков IT-решений и сервисов. Осознанная потребность в таких специалистах сформировалась относительно недавно и «нарастить соответствующие мускулы» промышленные организации ещё не успели. Немаловажный фактор — география. Промышленные предприятия разбросаны по всей России, а крупные финансовые и IT-организации сконцентрированы в нескольких городах-миллионниках, где нужных специалистов просто больше. При этом ввиду специфики работы ИБ-специалистам в отличие от специалистов других профилей нужно и на местах платить столичную зарплату, иначе настоящие эксперты, и местные в том числе, работать не согласятся — либо уедут в столицы, либо будут работать на столичные компании удалённо.

Руководители предприятий, расположенных в регионах, либо не осознают этого, либо не хотят принять такое положение вещей, просто утверждая, что «катастрофически не хватает кадров».

Второй путь решения проблемы более бюджетный — растить нужных специалистов постепенно самим. Для этого технически есть все возможности. Многие из ведущих мировых разработчиков ИБ-решений и поставщиков сервисов организуют вполне доступные курсы повышения квалификации для ИБ-специалистов, рассчитанные на потребности промышленных предприятий, в том числе, и мы.

Kaspersky Industrial CyberSecurity представляет собой специализированную XDR-платформу, которая объединяет как мониторинг и обнаружение вторжений в промышленной сети (KICS for Networks), так и защиту промышленных рабочих мест с встроенной технологией EDR (KICS for Nodes)

— Как продвигается процесс импортозамещения в области кибербезопасности?

— Хорошо продвигается. Сейчас российские компании готовы заместить (и замещают) ушедших вендоров почти во всех нишах. К слову, ещё в середине 2023 года мы могли говорить об увеличении спроса более чем в три раза на наши экспертные сервисы, например аналитические информация об угрозах (Kaspersky Threat Intelligence) — детальные технические отчёты и потоки данных об актуальных угрозах и уязвимостях, в том числе с фокусом на промышленных организациях и системах АСУ ТП.

— Какую долю тех решений, которые раньше поставляли зарубежные вендоры, уже удалось заместить?

— Нужно учитывать, что смена вендора — трудный и небыстрый процесс.

В некоторых сегментах (защита конечных узлов, например) замещено, думаю, более 80% инсталляций. В других (например, средства сетевой безопасности) менее 20%. Это моя личная оценка.

—Насколько стало в промышленности сложнее искать ИБ‑решения с уходом зарубежных вендоров?

— Зависит от типа решения. В России — привычное отставание в программно-аппаратных комплексах, особенно в традиционных (on-premise, разворачиваемых в сети организации и на её периметре) средствах сетевой защиты. Это отставание догнать непросто, в этом сегменте решения российских вендоров ещё какое-то время будут оставаться компромиссом. С остальными сегментами проще. В средствах защиты конечных узлов мы впереди планеты всей. В некоторых областях мы вообще пионеры, например в разработке подходов, инструментария и средств обеспечения конструктивной безопасности (securebydesign) — никто ничего подобного в мире пока не делает (хотя некоторые ведущие западные разработчики тоже этой темой занялись, готовые решения и успешные проекты есть пока только у нас, в частности, речь идёт о решениях на базе операционной системы для подключённых к интернету встраиваемых систем с особыми требованиями к кибербезопасности KasperskyOS).

Цель KasperskyOS — обеспечить защиту ИТ-систем от вредоносного кода и эксплуатации уязвимостей, а также снизить риски, связанные с ошибками в коде, случайными или намеренными повреждающими действиями

— К примеру, исследуем сеть металлургического комбината. В процессе исследования находим какие-то банковские процессинговые системы, доступные прямо из технологической сети завода. Аккуратно интересуемся, что это такое. Оказывается, у холдинга, которому принадлежит предприятие, когда-то был «свой» банк, который позднее продали другому банку — крупному национальному. С тех пор национальный банк (его процессинговые системы) неразрывно связан с заводом: и завод, и банк легкодоступны друг для друга.

Или ещё. Переносимся на Ближний Восток. Крупный завод. Полторы сотни ПЛК периодически по непонятной причине «подвисают», вследствие чего непредсказуемым образом «встают» различные технологические участки. ПЛК от двух ведущих мировых вендоров, примерно поровну по количеству от каждого. Вендоры исследуют ситуацию, меняют ПЛК на более новые и «совершенные» модели — ничего не помогает. Ситуация продолжается вот уже несколько лет, пагубно влияя на эффективность работы предприятия. Руководство подозревает таргетированную атаку из «недружественной» страны. Директор компании рассказывает, что, «к счастью», ПЛК, отвечающий за работоспособность основного актива — мельницы, в которой измельчается порода (ПЛК контролирует вращения вентилятора, не дающего горячей породе соприкасаться надолго со стенками мельницы), не затронут. Если этот контроллер остановится, то в течение нескольких минут мельница перегреется и придёт в полную негодность. Разбираемся с ситуацией. Обнаруживаем, что рабочие станции операторов технологических участков предприятия заражены вредоносным ПО для кражи денег у частных клиентов банка.

И это вредоносное ПО уже несколько лет находится в нерабочем состоянии: его контрольно-командный центр заблокирован китайским CERT.

Блокировка CnC совпадает по времени с возникновением на предприятии описанной проблемы. Исследуем экземпляр вредоносного ПО. Оказывается, в нём есть «баг» — при невозможности получения адреса CnC по доменному имени он в цикле множество раз пытается повторить попытку, создавая поток DNS-обращений. После блокировки командно-контрольного сервера это приводит к периодическому всплеску DNS-трафика, впрочем, достаточно маленькому, чтобы не причинять вред никаким IT-системам (поэтому никто, несмотря на распространённость зловреда по миру, нигде этой проблемы все эти годы не замечал). Ищем ответ на вопрос «что же уникального в сети предприятия, что приводит к таким последствиям?

Ответ совершенно для нас неожиданный. Оказывается, внутренняя технологическая сеть завода построена на ПЛК — в качестве маршрутизаторов! Сеть предприятия развивалась эволюционно. Сначала были несвязанные между собой технологические участки, на которых появлялись современные (по тем временам) системы автоматизации. Потом оказалось, что операторам тоже нужно получать корпоративную почту, подключаться к внутреннему порталу и так далее. И инженеры приняли решение не покупать дорогостоящее сетевое оборудование, а использовать уже имеющиеся на каждом участке ПЛК. Правильно, у ПЛК же есть 2 сетевых интерфейса, которые можно использовать для соединения соседних систем в сеть. В итоге зловред с заражённых компьютеров, время от времени пытаясь отчаянно пробиться к cвоему более не существующему CnC, создавал DNS-трафик, от которого «становилось плохо» пропускающим его через себя ПЛК, что де-факто практически останавливало на время работу предприятия.

Цифровизация производственных процессов на крупных промышленных предприятиях параллельно с явными выгодами несет и существенные риски, связанные с информационной безопасностью

Ещё один мелаталлургический кейс. Южноевропейский разработчик инновационных систем для предприятий металлургии придумал продукт, позволяющий лучше контролировать процессы, происходящие в печи. Будучи новатором в этой области, компания сумела заполучить в свои клиенты множество предприятий по всему миру и на волне успеха начала заниматься проектами по автоматизации в качестве интегратора. Мы у них в гостях в живописной горной долине. На столах инженеров — компьютеры и ПЛК, которые они программируют. Спрашиваю у одного из них «чем занимаешься?». Отвечает: «Программирую ПЛК для системы, которую повезём устанавливать клиенту (кажется) в Германию». Параллельно с этого же компьютера при мне заходит на сайт вендора, качает дистрибутив, потом ищет в интернете какое-то ещё ПО, скачивает и без антивирусной проверки устанавливает. Спрашиваю: «Клиенты только в Германии?». «Не только». Начинает подключаться по разным протоколам к системам нескольких предприятий в разных точках мира, чтобы наглядно мне продемонстрировать, сколько у него клиентов и какие системы он там у них установил, настроил и теперь удалённо поддерживает. Таких инженеров за столами в помещении около десяти человек. И все делают примерно то же самое.

Недавно я вспомнил о них, когда узнал название компании в списке жертв вымогателей, во время подготовки ежемесячного отчёта для наших клиентов Kaspersky Threat Intelligence. Очень надеюсь, что к моменту атаки они успели что-то сделать с практикой удалённого подключения к системам клиентов без второго фактора. Иначе страшно.

— И хотелось бы услышать самый положительный случай, связанный с ИБ на предприятиях. Когда всё было сделано как надо. Или провели экспертизу, а делать‑то и нечего.

— Так не бывает, чтобы делать было нечего. На промышленном предприятии всегда есть что делать по теме кибербезопасности. Там всё очень непросто, медленно и больно. И никогда не сделать всего, что нужно. Однако положительные примеры есть. Я упоминал выше случаи, когда владельцы и руководство предприятия оценивают риски ИБ как очень существенные, находят «правильных» людей и наделяют их необходимыми полномочиями.

— Можно ли решить проблему с помощью курсов по цифровой грамотности и информационной безопасности?

— Разумеется. Не только можно, но и абсолютно необходимо!